Modernit ja tietoturvalliset etäyhteydet - mistä on kyse?

Tämä artikkeli on ensimmäinen osa juttusarjasta, joka käsittelee Microsoftin moderneja etäyhteyksiä ja Zero Trustia.

- Osa 1: Modernit ja tietoturvalliset etäyhteydet - mistä on kyse? (tämä juttu)

- Osa 2: Microsoft Entra Global Secure Access - vaihtoehto perinteiselle VPN:lle

- Osa 3: Private Access käytännössä

- Osa 4: Microsoft Entra Suite - mistä on kyse?

Muistan suunnilleen vuodelta 1997 keskustelun, jonka kävin (hyvin nuorena ja mielestäni aika fiksuna) tietoliikenneasiantuntijana. Lounaspöydässä istui tiimikaverini, äärettömän fiksu ja teknisesti briljantti kaveri. Pohdittuaan maailman tilaa hetken, hän totesi yks'kantaan: "Kuule Jussi. Saattaa olla niin, että nyt olisi fiksua opetella VPN-teknologiat hyvin - sillä pysyt työllistettynä ainakin seuraavat 20 vuotta."

Seuraavien parin vuosikymmenen aikana virkkasin monenlaista bittiä kuituun, modeemiin, kytkimeen ja reitittimeen. En varsinaisesti työskennellyt TCP/IP-syväosaajana, mutta lopulta vika on kuitenkin aina joko DNS:ssä tai palomuurissa.

Yritysten tyypilliset etäyhteydet

Etäyhteyksiin käytettävät moninaiset suojatut ja salatut yhteydet - VPN:t kansankielellä - ovat jo sen verran hyvin abstrahoituja, että harvoin tarvitsee enää aivan OSI-layerin mukaista suunnittelua tai vianselvitystä suorittaa. Voisi sanoa, että kun mietitään tietoturvallisia etäyhteyksiä, nykymaailmassa tulee vastaan seuraavia toteutustapoja, jotka on siunattu toimiviksi:

- Client VPN-ratkaisut: Työasema/päätelaite avaa salatun tunneliyhteyden usein yrityksen sisäverkkoon. Tämän avulla työntekijä pääsee käsiksi firman dataan ja palveluihin.

- Verkkojen väliset tunnelit: Site-to-Site VPN – esimerkiksi firman verkko tunneloidaan osin näkymään Azuressa olevaan virtuaaliverkkoon. Firman työntekijät, ja palvelut voivat höpötellä pilvessä olevien resurssien kanssa.

Sitten on toki lisäksi erilaisia sekasikiöitä - Microsoft-maailmassa vastaan tulee esimerkiksi ExpressRoute, joka on enemmänkin taattua (ja suojattua) kapasiteettia yksityisemmässä verkossa. Usein tämä bundlataan osaksi VPN-ratkaisuja projekteissa.

Modernit ja tietoturvalliset etäyhteydet

Microsoftilla on pitkään ollut saatavilla VPN-johdannaisia yhteystapoja, jotka pyrkivät olemaan joustavampia ja kätevämpiä kuin klassinen Client VPN. Yksi näistä oli pitkään DirectAccess, joka nimenomaan On-Premises vs. Pilvi-skenarioissa toimi hyvänä yhdyssiltana. Lisäksi erilaiset automaattisesti yhteyden avaavat VPN-ratkaisut kuten Windows 10/11 Always On VPN ovat siellä täällä vastaantulevia ratkaisuja.

Entäs Zero Trust? Mikä juttu?

No, näiden vuosien aikana on maailma nytkähtänyt eteenpäin ja uuteen asentoon julkipilven ja identiteetinhallinnan osalta. Sisäverkoissa hillottu Active Directory on pyörähtänyt jo monen mutkan kautta Entra ID-vetoiseksi. Samalla palvelut ovat siirtyneet erilaisiin SaaS- ja PaaS-alustoihin. Käyttäjän tarve päästä kiinni sisäverkkoon on vähentynyt kääntäen verrannollisesti TikTok-videoiden katselumääriin.

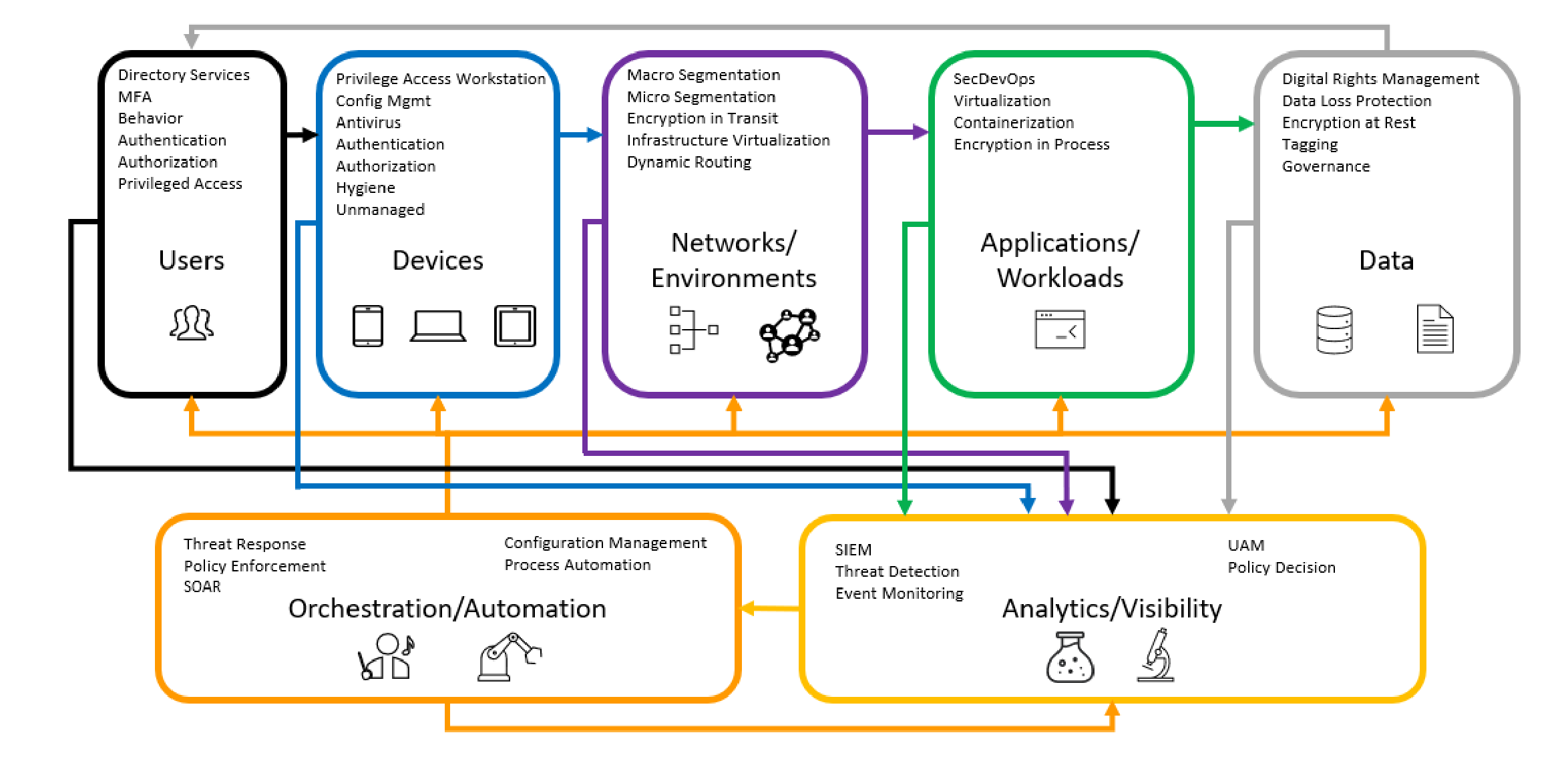

Joten tarvittiin jotain modernimpaa. Siihen keksittiin äärettömän ohutta yläpilveä heijastava termi Zero Trust (ZT), usein myös Zero Trust Network Access (ZTNA). Tiivistäen, Zero Trust-ajatusmallissa kukaan (käyttäjä, päätelaite, palvelimet, verkon aktiivilaitteet) eivät luota toisiinsa oletuksena. Siinä missä aiempi VPN-yhteys sisäverkkoon takasi pääsyn suoraan vallihautojen yli linnan sisälle, Zero Trustissa pääsyä ja ylipäänsä accessia validoidaan jatkuvasti.

Yhdysvaltain Puolustusministeriö (DoD, Department of Defense) julkaisi asiallisen yhteenvedon Zero Trustista kokonaisuutena:

Enää ei riitäkään, että täpätään MFA päälle ja ajellaan viideksi viemään lapset heppakerhon treeneihin. Nyt täytyy venyä vähän enemmän, ja vähän isommin. Yksi tuote tai ratkaisu ei yksinkertaisesti enää riitä.

Modernit etäyhteydet, Zero Trustin kanssa

Mihin katse siis seuraavaksi, kun tavoitteena olisi hiljalleen ajaa alas vanhentuvat moninaiset VPN-ratkaisut ja samalla turvata tietoturvalliset ja joustavat yhteydet kaikkialle?

Ratkaisuna toimii kattotasolla Microsoft Security Service Edge-palvelutarjooma (katso lisätietoa). Microsoft SSE:n kantavana osana toimii Global Secure Access (GSA) - kokoelma kyvykkyyksiä, palveluita ja mahdollisuuksia rakentaa Zero Trust-toteutus, joka nojaa Azureen ja Entra ID:ssä oleviin käyttäjätunnuksiin.

Aika monta termiä - ZTNA, ZT, SSE, GSA.. Ei näitä ulkoa heti kannata opetella. Tärkeintä on hahmottaa, että Global Secure Accessin avulla voidaan rakentaa dynaamisesti hallittu ja globaalisti hajautettu verkko-, reititys, ja palomuurauspalvelu joka on saumaton ja läpinäkyvä käyttäjälle.

Microsoft SSE on nyt ensimmäinen askel laajemmassa toteutuksessa, ja ollaan yhtäältä jännän äärellä, toisaalta todella mielenkiintoisten ja kustannustehokkaiden mahdollisuuksien edessä.

Miten tästä eteenpäin?

Palvelu on nyt jo käyttövalmis, ja olemme Not Bad Securityllä viimeiset viikot ajaneet GSA:lla työasemaliikennettä hallitusti ja salatusti. Julkaisemme tulevien viikkojen aikana kattavan artikkelisarjan Entra SSE/GSA-ratkaisuista, toteutuksista, lisensseistä ja arkkitehtuureista. Jaamme parhaat kokemuksemme, oppirahat ja vinkit.

Jussi Roine

✉️ jussi.roine 📎 notbadsecurity.com

Jussi on yksi Not Bad Securityn perustajista, ja toimii arkkitehtinä ja asiantuntija tietoturvaratkaisuissa.