Havainnoi haavoittuvuuksia Defender for Cloudin avulla

Haavoittuvuudella (engl. vulnerability) viitataan tietoturvaratkaisuissa väärin konfiguroituun sovellukseen tai bugiin sovelluksessa joka mahdollistaa hyökkääjälle pääsyn tai väärinkäytön mahdollisuuden. Kansankielellä puhutaan tietoturva-aukosta.

Yhä nykyään haavoittuvuuksilta suojautumiseen pyritään huolehtimalla palveluiden ja palvelimien päivityksistä ja korjausten ajanmukaisesta asentamisesta. Toisaalta haavoittuvuuksia voivat aiheuttaa myös täysin asianmukaisesti päivitetyt palvelimet, joissa virheellinen tai puutteellinen konfiguraatio muodostaa haavoittuvuuden. Tällainen on esimerkiksi vakiokäyttäjätunnusten jättäminen ilman asianmukaista suojausta Windows-palvelimessa.

Defender for Cloud apuun

Defender for Cloud, tuo kaikkien pilvialustojen linkkuveitsi, auttaa haavoittuvuuksien havainnoimisessa ja korjaamisessa. Palvelun avulla voidaan automaattisesti skannata ja havainnoida virtuaalipalvelimista haavoittuuvudet. Toiminto pohjautuu Defender for Servers-lisäpalveluun, josta kirjoitin aiemmin.

Haavoittuvuudet voidaan skannata virtuaalipalvelimista jotka on sijoitettu Azureen, on-premiseen, tai ”niihin kahteen muuhun pilveen”, eli AWS:ään ja Google Cloudiin. Muissa kun Azure-hostatuissa pannuissa tulee hyödyntää Azure Arc-ratkaisua, jotta napanuora saadaan rakennettua – usein juuri multicloud- ja on-premises-malleissa.

Haavoittuvuuksia tarkistetaan halutulla moottorilla – joista natiivisti tuettuja ovat Qualys ja Microsoft Defender Vulnerability Management. Jos mielessä on jokin muu moottori, sen voi tuoda itse kyytiin myös. Tyypillisesti Qualys ja Microsoftin oma moottori ovat fiksuja valintoja – joskin toki esimerkiksi Rapid7 voi tuoda pöytään tilannekohtaisia lisäominaisuuksia. Gartnerin keräämien käyttäjäkokemusten perusteella nämä kaksi ovat melko tasaväkiset keskenään.

Tässä kohtaa on hyvä huomioida, että Qualys tulee oletuksena lisensoituna Microsoftin puolelta – ja eroaa hieman Qualys-moottorista, jonka voi lisensoida omaan käyttöön.

Haavoittuvuuksien havainnointi käytännössä

Miten homma sitten toimii käytännössä? Tässä esimerkki tuotantoympäristöstä, jota käytän pienimuotoiseen testailuun ja samalla peruspalvelujen pyörittämiseen.

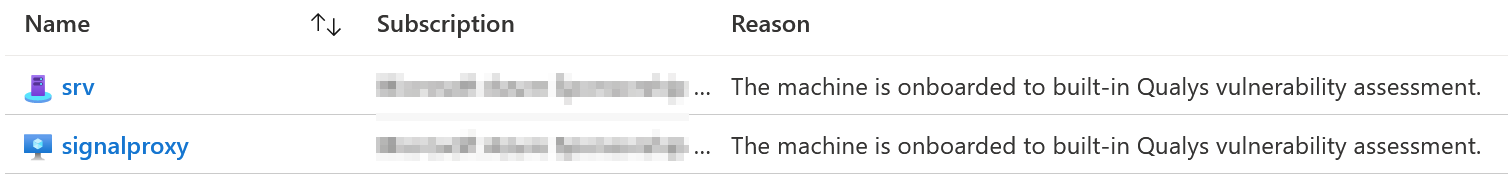

Olen ottanut Defender for Cloudin hallinnan piiriin on-premisestä yhden Windows Server 2022-palvelimen – joka on sattumalta yhtä fyysinen palvelin, koska syyt. Lisäksi hallinnoin yhtä virtuaalipalvelinta Azuressa, joka pyörittää Signal-pikaviestipalvelun proxy-palvelua. Nämä molemmat ovat Defender for Serversin piirissä, ja lisäksi molempiin on kytketty Qualysin haavoittuvuuksien havainnointi:

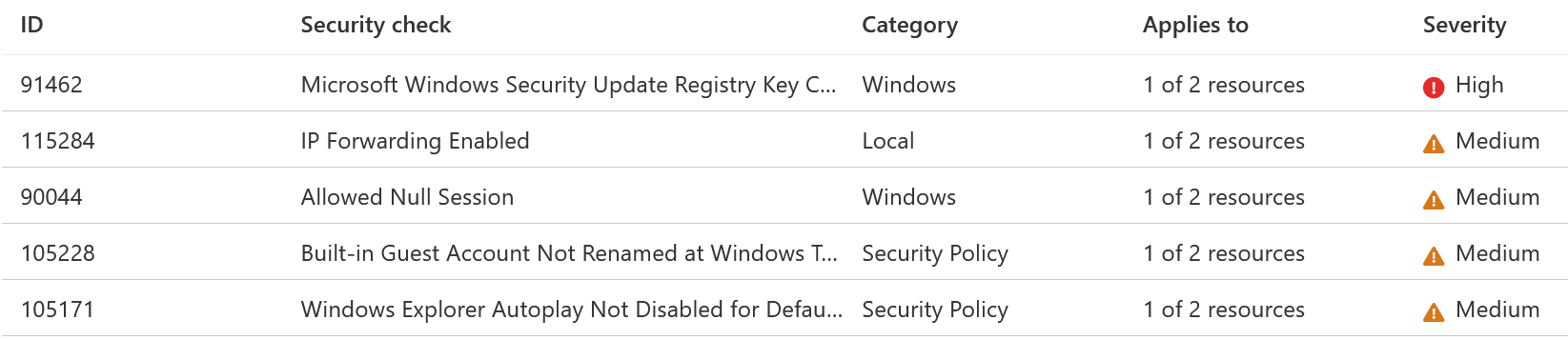

Tämä on hyvä lähtökohta, mutta jotain tulee tehdä, kun haavoittuvuuksia käytännössä havainnoidaan. Esimerkissäni paikallisessa Windows-palvelimessa on havainnoitu nippu asioita, jotka tulisi hoitaa kuntoon:

Sinänsä pieniä asioita, mutta tärkeitä hoitaa kuntoon. Qualysin moottori tekee hyvää työtä automaattisesti, ja havainnot voidaan nostaa esiin kuten mitkä tahansa tietoturvaan liittyvät havainnot keskitetysti.

Havainnot päivittyvät 12 tunnin välein. Löytöjen perusteella voi myös rakentaa raportteja omaan Workbookiin (tai käyttää valmiita raporttipohjia Defender for Cloudista).

Alkuperäinen huoli haavoittuvuuksien skannauksesta ja sen vaikutuksesta palvelimen kuormitukseen helpottui hieman, kun Microsoft tarjosi agentless-ratkaisun osana Defender for Cloudin uudistuksia. Tämä on kokolailla ovela ratkaisu – virtuaalipalvelimen levyistä otetaan snapshot, joka skannataan erillisessä sandboxissa. Tämä ei kuitenkaan toimi esimerkiksi Azure Arc-hallituissa on-premises-palvelimissa.

Lopuksi

Siinä missä viikottaiset ja kuukausittaiset palvelinten päivitykset ovat arkipäivää, tulisi haavoittuvuuksien havainnointi ja niihin reagointi olla arkipäivää. Defender for Cloudin (ja Defender for Serversin) kyvykkyys on helppo ottaa käyttöön, joskin samalla tulee huomioida valittu moottori, lisenssi ja hälytysten konfigurointi.

Ota yhteyttä, jos tarvitse ajatuksia tai apua virtuaalipalvelinten suojaamiseen!